LightSpy: El espía universal ahora en macOS

El malware móvil ha cambiado su enfoque a plataformas de escritorio.

El malware conocido como LightSpy, anteriormente visto solo en ataques contra Android e iOS, ahora también se ha detectado en macOS, lo que confirma su amplia capacidad para recopilar datos.

LightSpy es un framework de spyware modular utilizado para robar diversos tipos de información, incluyendo archivos, capturas de pantalla, datos de ubicación, grabaciones de llamadas de voz en WeChat y datos de Telegram y QQ Messenger.

Según un nuevo informe de ThreatFabric, la versión de LightSpy para macOS se ha estado utilizando activamente desde enero de 2024, aunque por ahora solo está operando en entornos de prueba y algunos dispositivos infectados pertenecientes a los propios investigadores.

Los especialistas obtuvieron acceso al panel de control de LightSpy aprovechando una vulnerabilidad de configuración, lo que les permitió comprender su funcionalidad, infraestructura y lista de dispositivos infectados.

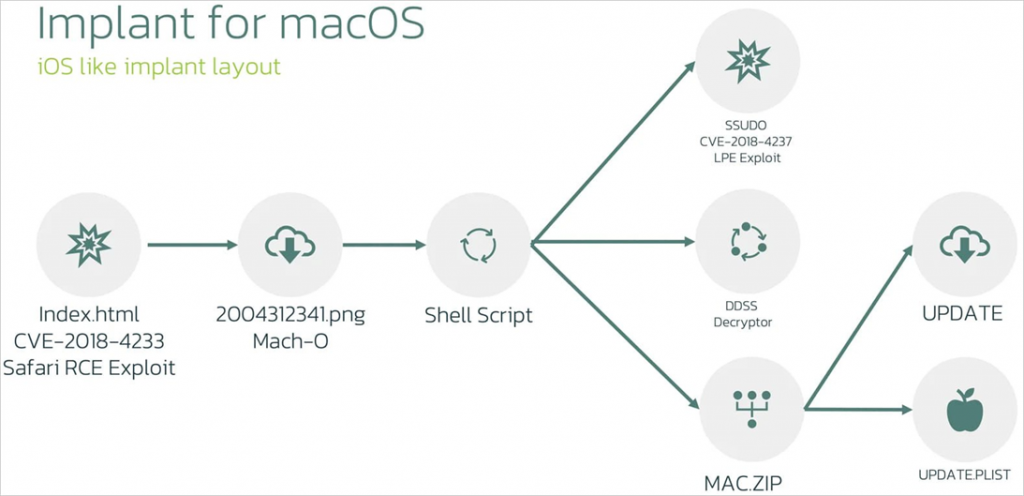

Los atacantes utilizan vulnerabilidades de WebKit (CVE-2018-4233 y CVE-2018-4404) para ejecutar código en Safari en macOS 10.13.3 y versiones anteriores.

Inicialmente, se entrega un binario MachO de 64 bits al dispositivo, disfrazado como una imagen PNG («20004312341.png»). Este archivo luego descifra y ejecuta scripts integrados para cargar la siguiente etapa.

La segunda etapa carga un exploit de elevación de privilegios («ssudo»), una utilidad de encriptación/descifrado («ddss») y un archivo ZIP («mac.zip») con dos ejecutables («update» y «update.plist»).

Luego, el script obtiene acceso root en el dispositivo infectado y establece persistencia en el sistema, configurando «update» para ejecutarse al inicio.

El siguiente paso lo realiza el componente «macircloader», que carga, descifra y ejecuta el núcleo de LightSpy, que administra los complementos de spyware y se encarga de la comunicación con el servidor de comando y control.

El núcleo de LightSpy también puede ejecutar comandos de shell en el dispositivo, actualizar la configuración de red e instalar un cronograma de actividad para evadir la detección.

Esquema de ataque

Si bien el malware utiliza 14 complementos para Android y 16 para iOS, la versión de macOS solo utiliza estos 10:

- soundrecord: captura sonido del micrófono;

- browser: extrae datos de navegadores;

- cameramodule: toma fotos con la cámara del dispositivo;

- FileManage: administra y extrae archivos, especialmente de mensajería;

- keychain: obtiene datos del Llavero;

- LanDevices: identifica dispositivos en la red local;

- softlist: muestra aplicaciones instaladas y procesos en ejecución;

- ScreenRecorder: graba la pantalla del dispositivo;

- ShellCommand: ejecuta comandos de shell en el dispositivo;

- wifi: recopila datos de redes WiFi conectadas.

Estos complementos permiten que LightSpy recopile amplios datos de los sistemas macOS infectados, brindando flexibilidad al malware.

Al investigar el panel web de control de LightSpy, los especialistas de ThreatFabric también descubrieron la posible existencia de implantes para Windows, Linux y routers, aunque aún no hay información sobre cómo se entregan y utilizan en ataques reales.

Por lo tanto, a pesar de algunas limitaciones en las últimas versiones del malware LightSpy, su naturaleza modular y sus amplias capacidades de recopilación de datos confidenciales representan una amenaza significativa para la seguridad no solo de los usuarios de macOS, sino potencialmente también de otras plataformas de escritorio.

Se recomienda a los usuarios mantenerse alerta, actualizar el software de manera oportuna y utilizar soluciones de ciberseguridad confiables para proteger sus dispositivos y datos.